Введение

В статье описывается процесс установки агента Operations Manager 2007 R2 на сервер Forefront TMG, находящийся в рабочей группе. А также способ получения сертификатов для поддержки доверительных отношений между агентом и сервером Operations Manager без участия удостоверяющего центра версии Enterprise.

Немного предыстории. Недавно руководство поставило задачу настроить мониторинг сервера Forefront Thread Management Gateway 2010. Процесс усложнялся тем, что этот сервер расположен в рабочей группе и не входит в состав домена Active Directory.

В первую очередь скачал Management Pack for Forefront Threat Management Gateway 2010 Release Candidate . С помощью данного пакета управления можно получать информацию о событиях и предупреждениях, связанных с работой сервера, его компонентов, а также их взаимодействии с другими элементами IT-инфраструктуры. Кроме того, собираются данные о производительности, доступности, конфигурации и текущем статусе сервера Forefront TMG.

В ходе установки msi-пакета создается каталог с файлами самого Management Pack и прилагающейся к нему документацией. По умолчанию они расположены в:

C:\Program Files (x86)\System Center Management Packs\Microsoft Forefront TMG Management Pack

В первую очередь рекомендуется ознакомиться с документом "Microsoft Forefront Threat Management Gateway Management Pack Guide for Operations Manager 2007". Условно его можно разделить на три основные части

Общая информация о пакете управления. Здесь рассказано о текущей версии продукта, изменениях по сравнению с предыдущими версиями, поддерживаемые сценарии использования.

Подготовительные действия. К ним можно отнести настройку серверов ForeFront TMG и Operations Manager, а также процесс установки агентов и пакета управления.

Подробная информация об объектах, входящих в состав пакета управления и способах настройки для различных сценариев использования.

Перейдем сразу же ко второй части.

Установка агента

В процессе установки следует выполнить следующие действия:

1. разрешить ручную установки агентов на сервере Operations Manager,

2. создать правило доступа на сервере ForeFront TMG для разрешения удаленного мониторинга,

3. установить агента Operations Manager на сервере ForeFront TMG,

4. сгенерировать и установить сертификаты для поддержки доверительных отношений между серверами (в случае нахождения сервера ForeFront TMG в рабочей группе).

Рассмотрим это более подробно.

Разрешение ручной установки агентов на сервере Operations Manager

В большинстве случаев Operations Manager получает информацию с объектов наблюдения при помощи установленных там агентов. Для мониторинга ForeFront TMG установка агента обязательна, т.к. сценарий использования Agentless Monitoring не поддерживается. Чаще всего установка агентов осуществляется при помощи мастера обнаружения (Discovery Wizard), запускаемого из консоли администрирования. Однако из-за блокировки трафика файерволом, на Forefront TMG сервере рекомендуется ручная установка агента.

Для разрешения ручной установки агента на сервере Operations Manager необходимо выполнить следующие действия.

1. В консоли администрирования перейти на вкладку Administration.

2. Выбрать Settings.

3. Дважды щелкнуть мышью по Security.

4. В открывшемся окне "Global Management Server Settings - Security" выбрать "Review new manual agent installations in pending management view" (см. рис. 1). Автоматическое одобрение может быть как включено, так и не включено (в зависимости от требований к безопасности).

Рис. 1. Настройка ручной установки агентов в консоли администрирования

Создание правила доступа на сервере ForeFront TMG

Для разрешения удаленного мониторинга необходимо создать соответствующее правило на сервере ForeFront TMG. Для разрешения передачи информации через сетевой экран необходимо выполнить следующие действия.

1. Запустить консоль управления ForeFront TMG.

2. Выбрать "Firewall Policy".

3. Создать новый набор компьютеров (Computer Set).

a. Перейти на закладку "Toolbox" и выбрать "Network Objects".

b. Щелкнуть правой кнопкой мыши по пункту Computer Set и выбрать "New Computer Set..."

c. Ввести имя для набора (например, "System Center Operations Manager").

d. Нажать кнопку "Add".

e. Ввести имя сервера Operations Manager и его IP-адрес.

f. Дважды нажать кнопку "OK" для завершения создания.

4. Перейти на закладку "Tasks" и выбрать "Create Access Rule" (см. рис. 2).

Рис. 2. Панель управления ForeFront TMG

Рис. 2. Панель управления ForeFront TMG5. Задать имя для правила доступа и нажать кнопку "Next".

6. На странице "Rule Action" выбрать "Allow".

7. На странице выбора протоколов

a. Выбрать "Selected Protocols" и нажать кнопку "Add".

b. В появившемся списке развернуть папку "Infrastructure".

c. Выбрать "System Center Operation Manager Agent" и нажать "Add".

d. Выбрать "System Center Operation Manager Agent Installation", нажать "Add" и "Close".

e. Нажать "Next".

8. На странице "Access Rule Sources"

a. Нажать "Add".

b. Развернуть папку "Network", выбрать "Local Host", нажать "Add" и нажать "Close".

c. Нажать "Next".

9. На странице "Access Rule Destinations"

a. Нажать "Add".

b. Развернуть папку "Computer Sets", выбрать созданный ранее набор компьютеров ("System Center Operations Manager"), нажать "Add" и нажать "Close".

c. Нажать "Next".

10. На странице "User Sets" нажать "Next".

11. На странице "Completing the New Access Rule Wizard" нажать "Finish".

12. Нажать "Apply" для сохранения и применения созданного правила.

Установка агента Operations Manager на сервере ForeFront TMG

Для ручной установки агента можно воспользоваться пакетом MOMAgent.msi. Найти его можно на сервере управления в папке:

"Каталог установки Operations Manager\AgentManagement\Архитектуры сервера Forefront TMG"

Например, в моем случае это:

C:\System Center Operations Manager 2007\AgentManagement\amd64.

В качестве альтернативного варианта можно воспользоваться диском с дистрибутивом установки System Center Operations Manager.

Рассмотрим процесс установки msi-пакета. Для этого необходимо выполнить следующие действия

1. Дважды кликнуть по файлу MOMAgent.msi.

2. В окне "Welcome to the System Center Operations Manager 2007 R2 Agent Setup Wizard" нажать "Next".

3. Выбрать "Specify Management Group Information" и нажать "Next".

4. В поле "Management Group Name" указать имя группы управления.

5. В поле "Management Server Name" указать имя сервера управления.

6. Выбрать в качестве учетной записи для действий агента указать Local System или другую предварительно созданную запись.

7. Завершить работу мастера установки агента.

Настройка аутентификации при помощи сертифкатов

В случае установки агентов на компьютеры, находящиеся в рабочей группе рекомендуется использование Operations Manager Gateway Server.

Gateway Server собирает информацию с агентов, находящихся в рабочих группах или доменах с которыми не установлено доверительных отношений, и передает её на центральный сервер управления. Преимуществом такого сервера является передача данных от него к серверу управлению только по одному порту (TCP 5723). Это упрощает настройку сетевых экранов и повышает уровень безопасности системы.

Однако в некоторых случаях можно обойтись и без установки Gateway Server. Информация об этом изложена в статье KB947691

Рассмотрим это более подробно.

В случае невозможности использования взаимной аутентификации по протоколу Kerberos, на агенте могут возникать ошибки вида:

" Event ID : 21007 The OpsMgr connector cannot create a mutually authenticated connection to <Management server> because it is not in a trusted domain. Event ID : 21016 Opsmgr was unable to setup a communication channel to <Management server> and there is no failover hosts "

Кроме того, сведения об агенте не появляются в консоли Operations Manager. Для устранения подобных проблем необходимо использоваться сертификаты.

В приведенной выше статье предлагается следующий порядок действий.

1. Импортировать сертификат корневого удостоверяющего центра на сервер управления и Forefront TMG .

2. Настроить удостоверяющий центр на поддержку сертификатов Operations Manager.

3. Запросить сертификаты с сервера управления и Forefront TMG.

4. Сохранить полученные сертификаты в виде pfx-файлов.

5. Настроить агента и сервер Operations Manager на использование полученных сертификатов c помощью утилиты MOMCertImport.

К сожалению, в моем случае сервер Operations Manager находился в домене без удостоверяющего центра. Установка его требовала множество согласований и тщательного планирования. Однако, существовал сервер сертификатов тестового домена, установленный на Windows 2008 Server Standard Edition. В связи с этим, добавление специализированных шаблонов сертификатов не поддерживалось. Поэтому 2-й шаг, приведенной выше инструкции, был немного модифицирован для адаптации к текущим условиям.

Импорт сертификата корневого удостоверяющего центра

1. Запустить браузер и перейти к веб-интерфейсу удостоверяющего центра. Обычно ссылка для этого имеет вид: http://certification_authority_server/certsrv. Вместо certification_authority_server следует подставить полное доменное имя сервера сертификатов.

2. Нажать "Download a CA certificate, certificate chain, or CRL".

3. Выбрать "Download a CA certificate chain" (см. рис. 3).

Рис. 3. Запрос корневого сертификата через web-интерфейс

4. Сохранить файл с расширением p7b на рабочем столе.

5. Открыть консоль MMC и добавить в неё оснастку "Certificates". В параметрах этой оснастки выбрать "Computer account" и "Local Computer".

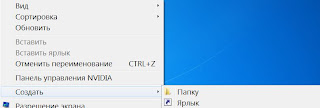

6. Выбрать пункт "Trusted Root Certificate Authorities". Щелкнуть правой кнопкой мыши по "Certificates". Перейти к пункту меню "All Tasks" и выбрать "Import".

7. В качестве маски файла указать тип: "PKCS #7 Certificates (*.spc,*.p7b )" и выбрать файл сертификата, сохраненный ранее на рабочем столе. Нажать кнопку "Open" и затем "Finish".

Запрос сертификата

В связи с тем, что удостоверяющий центр не поддерживал выпуск сертификатов при помощи специализированных шаблонов, запрос происходил по схеме предложенной в статье: "Creating "Wildcard" Certificate Requests for IIS using the Windows Vista/Server 2008 Certificates MMC plugin"

1) Открыть консоль MMC и добавить в неё оснастку "Certificates". В параметрах этой оснастки выбрать "Computer account" и "Local Computer".

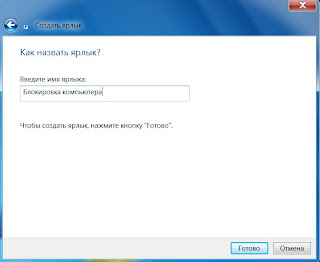

2) Щелкнуть правой клавишей мыши по папке "Personal". Выбрать "All Tasks"; "Advanced Operations"; "Create Custom Request...".

3) Нажать дважды "Next".

4) В окне "Custom Request" выбрать "(No template) Legacy Key" (см. рис. 4). В качестве формата запроса оставить предлагаемый по умолчанию "PKCS #10". Нажать "Next".

Рис. 4. Формирование запроса на специализированный сертификат

5) В окне "Certificate Information" развернуть значок "Details" и нажать кнопку "Properties".

6) Перемещаясь по вкладкам справа налево установить следующие значения параметров запроса.

a) На закладке "Private Key" развернуть "Key Type" и выбрать "Exchange". Затем, развернуть "Key Options" и поставить флажок напротив "Make private key exportable".

b) На закладке "Extensions" развернуть "Extendend Key Usage (applications policies)", добавить параметры "Server Authentification" и "Client Authentification".

c) На закладке "Subject" в поле "Subject Name" выбрать тип "Common Name" и указать полное доменное имя сервера (FQDN), запрашивающего сертификат. В нашем случае вся процедура запроса сертификата будет повторяться дважды. Один раз для сервера Forefront TMG, другой для сервера управления.

d) На закладке "General" задать имя сертификата. Оно может быть произвольным и будет использоваться при поиске на сервере сертификатов.

e) Нажать кнопку "Next".

f) Указать имя файла в котором будет сохранен запрос на сертификат и завершить работу мастера, нажав кнопку "Finish".

7) Открыть веб-интерфейс сервера сертификатов (см. пункт 1).

8) Нажать "Request a Certificate".

9) Выбрать "advanced certificate request".

10) Щелкнуть "Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file."

11) Открыть в текстовом редакторе (например блокноте) сохраненный ранее запрос сертифката и полностью скопировать текст запроса в поле "Base-64-encodedcertificate request(CMC or PKCS #10 or PKCS #7):". В качестве "Certificate template" выбрать "Web Server". Нажать кнопку "Submit".

12) Открыть оснастку "Certification Authoruty" на сервере сертифкатов.

13) В случае необходимости одобрения выпускаемого сертификата, перейти в папку "Pending Requests". Выбрать созданный ранее запрос. Щелкнуть по нему правой клавишей и нажать "Issue" для выпуска сертификата.

14) Перейти в папку "Issued Certificates" (см. рис. 5). Выбрать созданный сертификат. Щелкнуть по нему правой клавишей мыши и выбрать "Open".

Рис. 5. Консоль управления сервера сертифкатов

15) В окне сертификата перейти на вкладку "Details" и нажать кнопку "Copy to File" (см. рис. 6).

Рис. 6. Экспорт полученного сертификата

16) Нажать кнопку "Next".

17) В окне "Export file format" оставить параметры по умолчанию и нажать кнопку "Next".

18) В поле "File name" указать имя и месторасположение файла сертификата.

19) Скопировать полученный сертификат на сервер для которого он был запрошен (см. пункт 6.с).

20) Открыть там оснастку "Certificates" по аналогии с пунктом 1.

21) Перейти в Certificates; Personal; Certificates. Щелкнуть правой клавишей мыши. Из меню "All Tasks" выбрать "Import".

22) Нажать "Next" и указать путь с к полученному сертификату.

23) Нажать "Next". Оставить параметры по умолчанию и еще раз нажать "Next" и завершить работу мастера нажав кнопку "Finish".

24) В списке должен отобразиться полученный сертификат. Щелкнуть по нему правой клавишей мыши. Выбрать "Open". Перейти на закладку "Details" и нажать кнопку "Copy to file".

25) Нажать "Next". Выбрать "Yes, export the private key". Нажать "Next".

26) Оставить значения по умолчанию. Нажать "Next". Задать пароль для сертификата. Нажать "Next".

27) Указать имя и месторасположение файла сертификата в формате pfx и нажать "Next".

28) Завершить работу мастера нажав кнопку "Finish".

В итоге получен сертификат в формате pfx. Далее, с помощью утилиты MOMCertImport, можно настроить его использование в процессе аутентификации агента и сервера управления Operations Manager.

Настройка использования сертифкатов с помощью утилиты MomCertImport

Утилиту MOMCertImport можно найти в папке \SupportTools\i386 на установочном диске Operations Manager. Настройка использования сертификата осуществляется командой:

MOMCertImport path_to_pfx_file

Вместо path_to_pfx_file необходимо указать путь к созданному ранее pfx-сертифкату и его имя. Например:

MOMCertImport C:\temp\tmg.pfx

После выполнения данной команды необходимо перезапустить службу health service для Operations Manager. Сделать это можно из оснастки управления службами или из командной строки:

net stop healthservice

net start healthservice

Получение и импорт сертификата необходимо сделать как для сервера управления Operations Manager, так и для сервера Forefront TMG. После выполнения указанных действий агент сможет получить конфигурацию с сервера управления и станет доступен для полноценного использования